Последствия сохраненного XSS могут включать кражу данных, захват учетных записей и порчу веб-сайта, что создает значительные риски как для пользователей, так и для пострадавшей организации. Хранимая уязвимость – имеет место, когда вредоносный скрипт сохраняется на сервере и выполняется при каждом обращении к заражённому ресурсу. Такие уязвимости опасны, так как могут затронуть каждого пользователя, который взаимодействует с заражённой страницей. xss атака В данном случае злоумышленники могут использовать различные механизмы скриптинга для внедрения атаки в комментарии, форумы или любой другой пользовательский контент.

Щит и меч: как защититься от XSS

Этот скрипт перенаправляет браузер пользователя на другой URL, провоцируя HTTP-запрос к серверу злоумышленника. URL включает куки жертвы как параметр запроса, и злоумышленник может извлечь их из запроса, когда запрос дойдет до его сервера. Как только он приобрел куки-файлы, он может использовать их для имитации жертвы и запуска дальнейших атак. Единственный способ, путем которого злоумышленник может запустить свой вредоносный JavaScript в браузере другого пользователя – это вставка этого кода на одну из страниц, которые жертва загружает с сайта.

Хранимые, отображаемые и DOM-based XSS: выявление и блокирование

Важно понимать, что ни один публичный ресурс не может быть на сто процентов защищен от межсайтового скриптинга. При этом, существует множество способов существенно снизить количество XSS-уязвимостей, первейший из которых – это внедрение цикла безопасной разработки. В зависимости от конфигурации и задач злоумышленника, с помощью межсайтового скриптинга можно перехватывать управление сессией, перенаправлять пользователя на вредоносные сайты, «доставлять» ВПО или просто следить за деятельностью пользователя. Таким образом злоумышленник будет получать cookie всех покупателей, которые зашли на зараженную страницу товара.

Политика безопасности контента / Content security policy

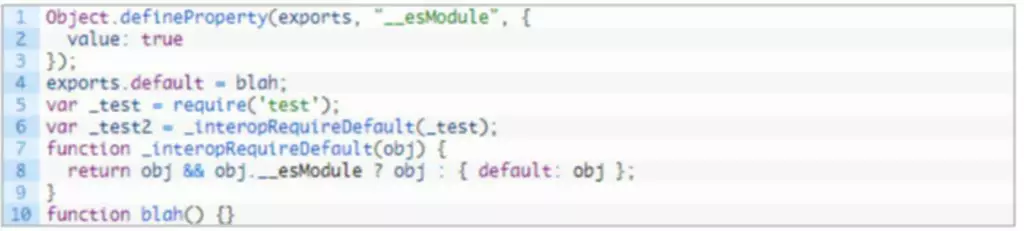

Но в XSSer оказалось, что параметр –auto отвечает лишь за использование уже существующего словаря, который, разумеется, можно расширить. Происходит, когда предоставленные пользователем данные возвращаются в ответ без надлежащей проверки. React требуетиспользования атрибута dangerouslySetInnerHTML, в то время как создатели Vue предупреждают, что использованиеinnerHTML может привести к появлению уязвимостей.

Как проверить отсутствие XSS-уязвимости на сайте

Это упрощает программирование, однако требует досконального понимания, какими путями скрипт может проникнуть в результирующий HTML-код. Бывают и более тонкие ошибки, которые проявляются при очень специфичных условиях и крупного урона не наносят. Такие ошибки могут не исправляться годами и выгоднее исправить сайт, чем ждать обновления браузера.

Тестировщики часто сталкиваются с такими аттаками, которые, будучи незамеченными разработчиками, могут нанести значительный ущерб пользователям и компаниям, владеющим ресурcами. Безопасность веб-приложений напрямую связана с правильной валидацией и фильтрацией вводимых данных. Разработчики должны не только быть осведомлены о потенциальных уязвимостях, но и внедрять эффективные методы защиты, чтобы минимизировать риски успешных атак и обеспечить безопасность своих пользователей. Опираясь на понимание этих типов уязвимостей, специалисты по безопасности могут разрабатывать более надёжные методы защиты и тестирования своих приложений, минимизируя риск межсайтовых атак. При этом важно учесть, что каждая из этих уязвимостей требует индивидуального подхода и специфических методов для эффективного предотвращения. Знание принципов работы кросс-сайтового скриптинга помогает разработчикам и тестировщикам лучше защищать современные веб-приложения.

Для использования этой разновидности уязвимости злоумышленнику нужно отправить вредоносную ссылку пользователю и убедить его перейти по ней. Злоумышленник создает вредоносный объект, который при десериализации выполнит произвольный код, и готовит из него полезную нагрузку (payload) в виде текстовой строки. Злоумышленник замечает, что данные корзины хранятся в cookie, изучает формат данных и понимает, что они сериализованы с использованием pickle. Цель вроде бы достигнута, начальник обещает премию, но теперь в приложении появилась уязвимость десериализации. Причина в том, что сохраненные на стороне пользователя данные доступны для изучения и модификации.

Отражённые атаки, как правило, рассылаются по электронной почте или размещаются на Web-странице. URL приманки не вызывает подозрения, указывая на надёжный сайт, но содержит вектор XSS. Если доверенный сайт уязвим для вектора XSS, то переход по ссылке может привести к тому, что браузер жертвы начнет выполнять встроенный скрипт. Когда браузер пользователя загрузит страницу, он выполнит JavaScript-код, заключенный между тэгами . Это значит, что само присутствие внедренного злоумышленником скрипта – уже проблема, вне зависимости от конкретного кода, который в нем выполняется.

Специальные функции и методы кодирования помогают избежать выполнения нежелательных скриптов. Обнаружение XSS уязвимостей в веб-приложениях может быть выполнено как автоматически, с использованием специализированных инструментов и сервисов, так и вручную, путем тщательного тестирования кода и веб-страниц. XSS заставляет веб-сайт возвращать вредоносный код JavaScript, а [CSRF](/articles/security/csrf/) побуждает пользователя-жертву выполнять действия, которые он не намеревался совершать.

- Этот скрипт перенаправляет браузер пользователя на другой URL, провоцируя HTTP-запрос к серверу злоумышленника.

- Например, контроль входных параметров и контроль этих полей с дополнительными методами.

- Регулярное проведение тестирования безопасности также имеет большое значение в защите от межсайтового скриптинга.

- XSS (Cross-Site Scripting) – это тип уязвимости веб-приложений, который позволяет злоумышленникам внедрить вредоносный JavaScript-код на страницу, просматриваемую пользователем.

XSS-эксплойты возникают, когда ненадежный пользовательский ввод неадекватно очищается и выполняется в веб-приложении, что позволяет злоумышленникам внедрять и выполнять вредоносные сценарии в контексте браузеров других пользователей. Согласно статистике, которую я видел, и моему опыту, XSS-уязвимости продолжают оставаться распространенной угрозой для веб-приложений, создавая риски кражи данных, перехвата сеансов и проблем с веб-сайтами. В этой статье рассматриваются различные типы XSS, методологии тестирования и подходы к автоматизации, а также приводятся некоторые примеры и полезные нагрузки для эффективного тестирования на проникновение. Одно и то же приложениеможет быть гораздо безопаснее (даже если в него была произведена инъекция кода),если экранировать все небезопасные выходные данные.

Параметр –data отвечает за содержимое тела POST-запроса, –skip позволяет пропустить проверку перед применением пейлоадов, а -e устанавливает кодировку пейлоадов. В этом случае пейлоад будет по очереди закодирован сначала в String.FromCharCode () (Str), после чего полученная строка будет закодирована в шестнадцатиричный код (Hex). Кодировок можно добавлять и больше, но это будет прямо пропорционально влиять на скорость проверки. Хотя виртуальные доменыне являются функцией безопасности, использующие их современные фреймворки (React и Vue) могут помочь смягчить атаки XSS на основе DOM.

Внедрение висячей разметки — метод который можно использовать для захвата данных между доменами в ситуации, когда полноценный эксплойт межсайтового сценария не возможен из-за входных фильтров или других средств защиты. Его часто можно использовать для сбора конфиденциальной информации доступной другим пользователям, включая CSRF токены, которые можно использовать для выполнения несанкционированных действий от имени пользователя. Суть любой XSS — это внедрение JavaScript в кишочки вашего портала и выполнение их на стороне вашего браузера или браузера-жертвы. Это производится методом включения дополнительных полей в скрипт или внедрения и переопределения переменных вашей страницы. Главное средство защиты от скриптинга с точки зрения пользователя – это постоянная внимательность к ссылкам, поскольку столкнуться с ним можно даже на самом популярном и доверенном ресурсе.

Регулярное обновление безопасности и использования защитных механизмов – ключ к предотвращению подобных угроз. В 2014 году XSS-атака на сайт eBay позволила злоумышленникам украсть личные данные более 145 миллионов пользователей. Впервые уязвимость XSS обнаружили в конце 90-х годов, когда веб-приложения становились все более распространенными. Со временем подобные атаки стали более изощренными, и сегодня они остаются одними из основных методов кибератак.

При этом, XSS-атаки дают злоумышленнику широкий спектр возможностей, от показа нежелательного для пользователя контента до кражи данных, заражения ПК или получения контроля над учетной записью жертвы. В этой статье будут разобраны основные техники скриптинга, причина «популярности» эксплуатации XSS-уязвимостей у хакеров, способы защиты со стороны пользователя и потенциальный ущерб, который может нанести хакер в ходе XSS-атаки. В данном случае пользовательский ввод необходимо html-кодировать, то есть перевести все обнаруженные в пользовательском вводе спецсимволы в html-сущности. Найти XSS-уязвимость на сайте довольно легко — злоумышленнику достаточно отправлять запросы с вредоносным кодом и анализировать ответ сервера. Но если помимо данных сохраняются и восстанавливаются еще и метаданные — классы, типы и методы, — то десериализация может создать угрозу. Это происходит в тех случаях, когда сериализованные данные модифицируются, контролируются посторонними или формируются из пользовательского ввода.

Политика безопасности контента (CSP) — механизм браузера, цель которого смягчение воздействия межсайтовых сценариев и некоторых других уязвимостей. Если приложение, использующее CSP, ведёт себя как XSS, то CSP может затруднить или предотвратить использование уязвимости. Браузер воспринимает любой код, который мы передаем и обрабатываем на веб-сервере, как набор html-форм JavaScript и CSS. При внедрении XSS в ваш ресурс браузер начинает обрабатывать его как легитимный код, который необходимо выполнить. Цель любого девопса и специалиста по кибербезопасности — минимизировать риск выполнения произвольного кода, который передается в формы на ваших сайтах, порталах и ресурсах. Если мы пишем логи всех запросов, в них будет видно, что приходил подозрительный запрос со скриптом в значении одного из query параметров.